Articolo tratto dal numero di aprile 2022 di Forbes Italia. Abbonati!

Tantissimi datori di lavoro sperano che questa sia finalmente la volta buona: si torna in ufficio. Le restrizioni anti-Covid, dopo un discreto numero di passi falsi, sono state allentate un po’ ovunque. Le persone affollano di nuovo ristoranti, bar, metropolitane, negozi. E alla fine si è chiesto loro di tornare anche nei luoghi della professione, condividendo le stanze coi colleghi. I giganti della finanza hanno insistito per primi e con più decisione: vogliono i dipendenti a tempo pieno in ufficio Wells Fargo, Jp Morgan, Goldman Sachs, Morgan Stanley. Altre banche si assestano su forme più ibride, come Citigroup, Hsbc, Standard Chartered. Si sta a casa soltanto qualche giorno.

Viaggia ibrido anche Apple: da maggio, chiederà tre giorni a settimana di lavoro in presenza. E questo sembra abbastanza naturale. Gli uffici, spiega un manager italiano di Cushman & Wakefield, colosso planetario della consulenza immobiliare, mantengono il loro ruolo “di scambio, di condivisione di idee, per incontrarsi e fare rete, fondamentale per l’innovazione”.

Tuttavia – questi due anni di coronavirus lo hanno dimostrato – le persone possono lavorare da qualsiasi luogo, e farlo bene. Alcune società, quindi, continuano sulla strada dell’approccio virtuale, come Robinhood, Spotify, Shopify, e altre addirittura lo intensificheranno, come Dropbox. La maggior parte si augura di trovare un buon punto d’equilibrio, azzeccando la giusta dose di cameratismo tra colleghi e comodità del lavoro a distanza.

L’effetto della pandemia

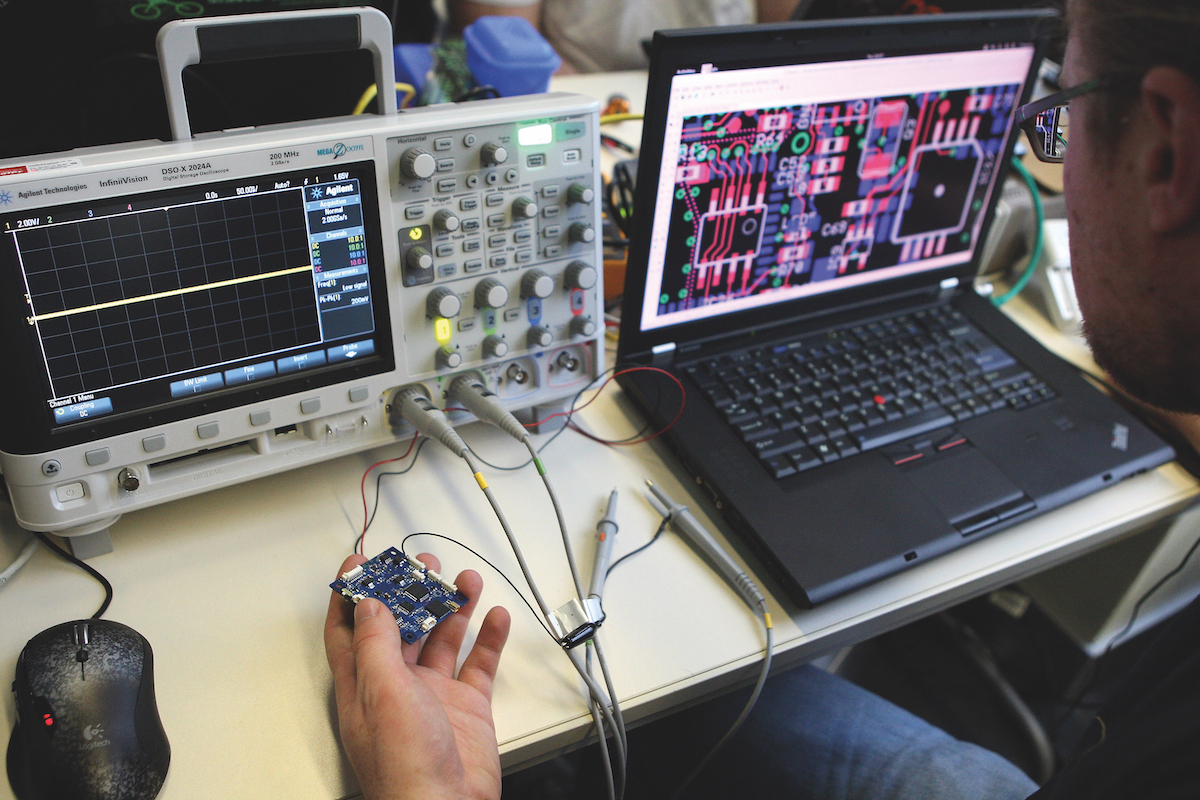

La cosa certa è che molti dei problemi sperimentati durante la pandemia resteranno. Si è visto che il digitale offre enormi vantaggi, ma porta con sé anche notevoli rischi. La piaga del cybercrime, per esempio, è cresciuta a dismisura. Anche perché il lavoro da remoto ha offerto ai criminali molte più opportunità di infiltrarsi. Gli esperti dicono che il perimetro di sicurezza informatica delle società oggi è “liquefatto”. Dal giorno alla notte milioni di persone hanno trasformato le proprie case in uffici, collegandosi a network aziendali attraverso reti domestiche. Pc, cellulari, tablet (a volte forniti dalle aziende, a volte personali) sono stati condivisi tra la scuola dei figli, il lavoro, i social e le ricerche su internet.

Tutto ciò ha esposto dati sensibili a potenziali intrusioni esterne. Un caso da manuale è stato l’attacco della scorsa estate alla Regione Lazio. Sembra che gli hacker abbiano bucato il computer di un dipendente in lavoro remoto da Frosinone, che per sbadataggine ha aperto un file contaminato. Da lì in poi, una volta entrati nella rete, gli hacker hanno iniettato il ransomware come fosse un normale software.

Ci sono almeno tre motivi per cui il lavoro da casa ha aperto falle enormi nei sistemi di controllo, spiega Gastone Nencini, country manager per l’Italia di Trend Micro, multinazionale giapponese che sviluppa software di sicurezza informatica. La prima crepa, secondo Nencini, si apre direttamente con il router su cui ci connettiamo. Quando siamo a casa o in un luogo pubblico, il router che fornisce il wi-fi non è gestito dall’azienda, ma dal provider da cui si acquista il contratto internet, che non sempre si preoccupa di aggiornare le ultime patch di sicurezza.

“Ci sono app che permettono di ricavare la password inserita di default dal provider. Una delle prime cosa da fare, quindi, è cambiarla e metterne una scelta da noi, quanto meno nella parte del wi-fi”. Il rischio, altrimenti, è che qualche malintenzionato si connetta e usi la nostra rete per inviare file maligni, oppure per leggere dati sensibili in circolo sul nostro network. E in questo caso si potrebbe trattare di informazioni legate alla società per cui lavoriamo. “Informazioni dirette verso i server dell’azienda o verso il cloud, che possono essere trafugate se non si attivano funzionalità di virtual private network o di crittografia del traffico”, spiega Nencini.

Come soluzione, le società hanno cominciato a fornire ai dipendenti in remoto dei router portatili configurati ad hoc. Qui però è sorto un secondo problema: i router erano spesso più veloci di quelli domestici e quindi finivano per collegarsi alla rete più persone e apparecchi, come i figli e il pc di casa. Dispositivi non controllati dall’azienda, a volte non aggiornati, con sistemi operativi vecchi, antivirus scaduti o, peggio ancora, free. “Anche in questo caso si è aperto un buco nella sicurezza”.

L’approccio ‘zero trust’

Poi, secondo Nencini, i due anni di pandemia ci hanno insegnato un’altra cosa determinante: tenere certi servizi all’interno del data center fisico di un’azienda non era più necessario. Era più comodo spostarli nel cloud. Questo, però, ha cambiato in modo radicale il perimetro aziendale da proteggere. Che non era più una specie di recinto dentro il quale stanno i dati, ma una zona ibrida, una convivenza di sistemi interni ed esterni, a cui si accede “da qualsiasi luogo”.

Ed è così che sono emerse nuove sfide per la sicurezza. Secondo uno studio recente di Tenable, società americana di cyber security, l’80% dei manager crede che il lavoro a distanza abbia creato più rischi. E tra i motivi della maggior vulnerabilità ci sono lo scarso controllo sulle reti domestiche dei dipendenti in remoto (contro cui è rivolto il 67% degli attacchi informatici) e la migrazione al cloud. Il cloud, però, porta con sé innegabili vantaggi. E non è necessariamente meno sicuro, se vengono prese le contromisure giuste. Il consenso tra gli analisti è che bisogna controllare che i provider garantiscano l’efficienza dell’infrastruttura, cioè l’operatività della macchina, la continuità del sistema, l’aggiornamento dell’hardware con le pratiche migliori.

Con il cloud, tutti questi servizi sono a carico del provider, mentre l’azienda deve preoccuparsi solo di proteggere il dato. “La location non è determinante, lo è quello che fai per mettere in sicurezza i tuoi dati, siano essi dentro un data center o all’interno di un cloud”, continua Nencini. Il perimetro dell’azienda, così, non viene più identificato tramite il firewall, all’interno del quale stanno i dati, ma tramite l’identità di chi accede e da come accede ai dati.

Oggi lo stato dell’arte della protezione, per chi adotta forme ibride di lavoro, è il concetto di ‘zero trust’. L’idea è che niente e nessuno possano essere considerati completamente sicuri e affidabili. È un paradigma che richiede autenticazioni più frequenti per controllare in modo minuzioso chi accede al nostro perimetro informatico. Riguarda sia le persone che le macchine. Gli utenti devono al tempo stesso essere autorizzati (con la classica verifica dell’identità a due fattori) ed entrare usando device che il sistema riconosce come sicuri. Se il manager esegue il log in con il computer personale e la sua macchina non ha i requisiti giusti, la piattaforma di zero trust nega l’accesso: il device sarà accettato solo dopo aver fatto gli aggiornamenti specifici richiesti dall’infrastruttura.

Un livello ulteriore di difesa, spiega Nencini, è l’analisi del traffico di rete, cioè la verifica del contenuto del flusso di informazioni per capire se c’è qualcosa di anomalo. Quindi una protezione più forte della semplice rete criptata, che impedisce a soggetti esterni di vedere i dati, ma non controlla se nel flusso ci sono codici malevoli. Immaginiamo però che un virus riesca comunque a intrufolarsi. Con lo zero trust ci sono buone possibilità di isolarlo. Per esempio, se un utente clicca su un link sospetto o scarica un allegato pericoloso, il virus rimane bloccato in un’apposita sezione dell’infrastruttura informatica, quindi separato dal sistema operativo centrale.

Il problema siamo noi

Fin qui abbiamo fatto una carrellata delle più importanti migliorie tecnologiche, necessarie in una fase di così grande cambiamento. Ma il progresso della tecnica non può risolvere tutto. D’altronde gli attacchi degli hacker continuano a crescere, e questo malgrado le aziende spendano sempre di più in cybersicurezza. Cosa manca quindi? Tutti gli esperti affermano che per una vera trasformazione del lavoro in forme più fluide e ibride serve un altrettanto grande cambiamento culturale. È l’errore umano, infatti, il primo punto debole sfruttato dai criminali informatici. “La priorità è dunque la formazione”, spiega Michele Armenise, managing director di Axians Italia, il brand di information technology del gruppo Vinci Energies, società con 83mila dipendenti in tutto il mondo dedicata all’energia e al digitale. “Spesso ci concentriamo sulle tecnologie, mentre la parte più critica sono le persone. Bisogna lavorare con una logica di formazione e aggiornamenti costanti”.

Anche perché i cyber criminali si sono evoluti. Le prime email di phishing erano davvero rudimentali, racconta Armenise, “il testo era scritto male, l’indirizzo email era strano, un minimo di attenzione e si capiva che era una truffa”. Il phishing consiste in un messaggio ingannevole, che arriva spesso tramite mail e spinge la vittima a cedere dati personali, finanziari, informazioni riservate, oppure a inviare direttamente soldi all’impostore. Nella maggior parte dei casi, spiega Armenise, è proprio attraverso il phishing che si attaccano le aziende.

Le tecniche oggi sono raffinate. Il contenuto delle email è scritto bene, gli indirizzi sono molto simili a quelli veri. Certe volte anche il contesto è quello giusto. Nel senso che l’attacco è mirato, la vittima è stata osservata. Può succedere, ad esempio, che durante una fusione societaria il direttore finanziario riceva una mail dal suo amministratore delegato che gli chiede di fare un bonifico alla società con cui si sta entrando in partnership. Distrazione, inesperienza, dabbenaggine, anche solo sfortuna: capita di cliccare sul link sbagliato. E da quel momento comincia una serie di attività maligne. Il cyber criminale cerca di capire come funziona il network di sicurezza aziendale. “Quando è pronto, ha scaricato tutti i dati e ha preso possesso dell’infrastruttura, allora detona un ransomware o un’altra forma di malware”, continua Armenise.

Il crimine informatico in Italia

Il trend del crimine informatico è esplosivo. E l’Italia, con la sua struttura di piccole e medie imprese, è tra la nazioni più bersagliate, almeno secondo dati recenti di Trend Micro. Nel 2021 siamo stati il quarto paese più colpito da malware nel mondo (al primo posto, in questo scomodo podio, Stati Uniti, poi Giappone e India). L’Italia è stata anche la quarta nazione in Europa per attacchi ransomware, preceduta da Germania, Francia e Regno Unito. Questo tipo di aggressione – il ransomware – è salito molto alla ribalta negli ultimi anni. Si tratta di un rapimento informatico, cioè un virus che crittografa (ovvero rende inaccessibili) i file dei computer infettati e chiede un riscatto per ripristinarli. Il dark web pullula di dati di società bucate che non hanno voluto o potuto pagare. Secondo alcune stime di settore, le malefatte degli hacker potrebbero arrecare un danno pari a 10mila miliardi di dollari entro il 2025.

Detto questo, ritornando al vecchio trucco del phishing, bisogna riconoscere che, almeno in teoria, colpisce indiscriminatamente. Qual è la differenza? Un’email maligna ci inganna allo stesso modo, in ufficio come in salotto. La verità, però, è che chi opera fuori dal perimetro di sicurezza societario è quasi sempre esposto a rischi maggiori. “Dentro l’azienda è più facile essere controllati, se hai un dubbio puoi parlare con un collega, un superiore, una persone più esperta che ti può mettere in guardia”, spiega ancora Armenise. “Quando sei fuori dal perimetro, invece, a casa o in un luogo pubblico, e magari usi dispositivi ibridi, puoi fare operazioni che aumentano il rischio”.

Un’altra truffa che agita parecchio gli esperti è il deep fake generato dall’intelligenza artificiale. Si fa con software di machine learning che fabbricano cloni vocali terribilmente credibili. Gli hacker, se occorre, possono aggiungere anche un video. Anch’esso prodotto con l’intelligenza artificiale, anch’esso pericolosamente credibile. Immaginatevi la faccia e la voce del vostro capo che vi danno un ordine perentorio. Difficile dire di no. Il lavoro remoto rende le cose notevolmente più minacciose. Le videoconferenze abbondano. Dietro l’angolo potrebbe esserci un’imboscata.

Per altri contenuti iscriviti alla newsletter di Forbes.it CLICCANDO QUI .

Forbes.it è anche su WhatsApp: puoi iscriverti al canale CLICCANDO QUI .